Korisnik koji razmišlja o sigurnosti na visokom nivou kvalitete mora nastupati sa stavom da je sigurnost sustava, za koji želi pokrenuti projektiranje ili investiciju, cjelovito sigurna koliko je siguran najmanji sistemski i mrežni segment

Transformacija tehničke zaštite prema IT i IP svijetu počela je krajem 2000-tih godina prvenstveno prateći razvoj sustava videonadzora i tehnološkim napredcima video tehnologije. Prva IP kamera proizvedena je još 1996. godine, ali to je još uvijek vrijeme dok su analogni sustavi tehničke zaštite tržišno bili jedini zastupljeni. Sredinom 2000-tih počinje razvoj tehnologije IP-a, povećanje propusnosti mreža, diskovnog prostora, SSD tehnologije, RAM memorije, brzine procesora, digitalizacija video signala, HD, Full-HD, Megapixel rezolucija, a svoju pravu ekspanziju transformacija tehničke zaštite doživjela je nakon 2010. kada i cijela telekomunikacijska infrastruktura napušta analogni pristup i prvenstveno koristi IP kao prevladavajući pristup u komunikacijskoj tehnologiji. Samom transformacijom prema IP-u tehnička zaštita se približila i spojila u nekim dijelovima sa sistemskim i mrežnim tehnologijama iz IT svijeta pa čak i proširila svoj opseg i potencijal što se tiče postojećih i novih sustava i tehnologija.

Znanja

Tu transformaciju su općenito poticali povećani tehnološki zahtjevi tržišta za bržim procesuiranjem informacija, a implementacijom tehnološki modernijih i kompleksnijih uređaja, kompleksnijom kvalitetom slike videonadzornih kamera, naprednih videoanaliza, umjetne inteligencije i obrade velike količine podataka drugih sigurnosnih sustava zaštite kao što su radari, razni senzori i u budućnosti IoT uređaji događao se paralelno i porast količine samih informacija, zbog kojih su tržište, a ponajviše znanost, istraživanje i razvoj, tehnološke kompanije bile i bit će u budućnosti prisiljene razvijati širokopropusne optičke i bežične medije (4G, 5G, 6G…) nove generacije.

Sukladno tome u svijetu, a i na našem tržištu, pojedinci i tvrtke iz segmenta tehničke zaštite morali su svoja znanja proširiti znanjima iz IT tehnologija kako bi mogli pratiti brze i promjenjive tehnološke trendove transformacije. Postavljaju se pitanja zbog kojih bi trebalo dodatno analizirati tržište kao na primjer, koliko je IT tvrtki ušlo u segment tržišta tehničke zaštite?; koja je razina i nivo razvoja IT znanja licenciranih pojedinaca i tvrtki iz segmenta tržišta tehničke zaštite?; ili je li možda došlo do neke veće partnerske suradnje i simbioze na tržištu IT tvrtki i onih tehničke zaštite?, a isto tako je potrebno analizirati kvalitetu projektiranja i izvedbe samih projekata tehničke zaštite unatrag zadnjih 15 godina.

Rizici i prijetnje

Sve veća dostupnost i tehnološki razvoj, s druge strane, koji omogućuje i lakšu uporabu i spajanje raznih mrežnih uređaja (kamere, kontroleri, IoT uređaji, senzori i sl.), zahtijeva češće prilagodbe sigurnosnih zakrpi i nadogradnje firmwarea uređaja s glavnim aplikativnim rješenjima tehničke zaštite te ostalim IT sustavima u mreži. Razlog tome su potencijalni kibernetički napadi i ostale cyber prijetnje na sistemskoj i mrežnoj infrastrukturi korisnika, u vidu potencijalnih napada na mrežu, komunikaciju, spojene uređaje/sustave. Svi ti rizici i prijetnje zahtijevaju povećanu razinu razmišljanja o sigurnosti ne samo korporativne i poslovne mreže i sistemske arhitekture korisnika već i mreže i sistemske arhitekture sustava tehničke zaštite, a posebno iz razloga što u nekom dijelu te dvije arhitekture imaju i dodirne točke koje mogu biti glavna meta napada.

Često sam u praksi i na terenu bio svjedokom kako korisnik za sistemsku i mrežnu arhitekturu bira sistemsku i mrežnu opremu provjerenih i ozbiljnijih svjetskih proizvođača opreme koji su postigli renome na tržištu kao sigurni proizvođači u vidu kvalitete, a s druge strane za sustave tehničke zaštite bira ili pokreće projekte i natječaje proizvođača iz Kine ili u najmanju ruku manje provjerene sigurnosne kvalitete. Pritom korisnik nije svjestan da, tražeći povoljniju ponudu i da prođe što jeftinije, otvara sigurnosna vrata i povećava dodatno rizike ne samo sistemske i mrežne arhitekture tehničke zaštite, već i korporativne/poslovne arhitekture koju je platio više, a sama cijena tog rizika može biti i prevelika u slučaju ostvarivanja napada ili korištenja njegovih poslovnih i procesnih informacija u krive svrhe. Najveći problem kod korisnika nastaje zbog razloga što se u takvim projektima više gleda cijena nego kvaliteta i tehnička specifikacija, a djelatnici koji planiraju provođenje nisu dovoljno educirani u sve potencijalne probleme koji se mogu dogoditi. Korisnici moraju shvatiti da svaki sistemski i mrežni uređaj koji čini cijelu IT arhitekturu ili arhitekturu tehničke zaštite više nije običan uređaj koji odrađuje određeni posao, već se radi o tehnološkim uređajima koji su sve više “računalo u malom” koji se dolaskom “u krive ruke” vrlo lako mogu iskoristiti protiv njih samih i cijelog sustava koji su sami izgradili.

Sigurnost

Iz svega spomenutog vrlo je bitno da korisnik shvati kako je redovno održavanje, praćenje i upravljanje sustavom kao i redovno ažuriranje sigurnosnih zakrpi i firmwarea te softvera, kao i obnavljanje opreme novom nakon određenog vremena, a posebno nakon što proizvođač više ne pruža nikakav vid podrške (EOS - end of support) ili je životni vijek proizvoda istekao (EOL - end of life), nužno i prijeko potrebno. Ukoliko korisnik zanemari gore spomenuto, sve predstavlja veliki funkcionalni i sigurnosni rizik za sustav tehničke zaštite, ali i korporativne i poslovne IT infrastrukture.

Korisnik koji razmišlja o sigurnosti na visokom nivou kvalitete mora nastupati sa stavom da je sigurnost sustava, za koji želi pokrenuti projektiranje ili investiciju, cjelovito sigurna koliko je siguran najmanji sistemski i mrežni segment. Pritom je izuzetno bitno da korisnik u projektiranju ili izvedbi projektnim zadatkom zahtjeva moderno i novo sistemsko i mrežno tehničko rješenje visoke dostupnosti i performansi, sigurnosti i skalabilnosti.

Preporuke za kvalitetnu sistemsku arhitekturu sustava tehničke zaštite:

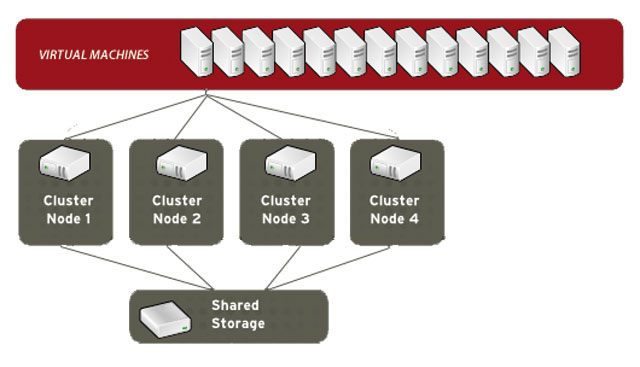

• Skalabilna serverska ahitektura (izrada klastera, virtualizacija);

• Implementacija domene i spajanje servera, iSCSI servera i računala na domenski sustav;

• Osiguranje backupa i replikacije virtualnih strojeva (visoka dostupnost, tolerancija kvarova, oporavak od katastrofe);

• Centralno administriranje, postavljanje politike lozinki, korisničkih prava i ovlasti kao i sigurnosnih ograničenja (firewall, antivirusna i zaštita iz područja kibernetičke sigurnosti).

Preporuke za kvalitetnu mrežnu arhitekturu sustava tehničke zaštite:

Specifikacija mrežnih uređaja s podržavanjem brzine prijenosa 10 Gb/s na razini osnovnog (Core) i distribucijskog sloja, te 1 Gb/s na razini pristupnog sloja;

Ispravna segmentacija mreža tehničke zaštite na glavne i pod mreže, uvođenje VLAN segregacije, VTP domena i interVLAN routinga;

Visoka dostupnost lokalne mreže tehničke zaštite između glavnih i eventualno drugih ključnih lokacija, uvođenje dinamičkog routinga i aktivnog backup linka (Disaster recovery ili sigurnosna baza u slučaju nereda/rata;

• Povećanje razine sigurnosti mreže kroz sljedeće parametre:

- Detekcija i prevencija nedozvoljenog ulaska u lokalnu mrežu,

- Implementacija središnjeg AAA sustava za autentikaciju i autorizaciju spajanja uređaja na mrežu,

- Implementacija enkripcije prometa između mrežnih preklopnika (MACSec),

- Implementacija port security-ja (MAC zaštita, gašenje portova i sl.),

- Implementacija QoS, među mrežnih sigurnosnih postavki, enkripcije mrežne komunikacije,

- Implementacija vatrozida i pristupnih kontrolnih listi (ACL),

- Implementacija sigurnosti pristupnih mrežnih uređaja (password policy, AES enkripcija za videonadzor i kontrolu prolaska, OSDP protokol / enkripcija između čitača i kontrolera),

- Implementacija komunikacijskih protokola postojećih sustava tehničke zaštite (HTTPS, TLS 1.2, SSL 3.0, AES-256, TCP, UDP),

- Osigurati zaštitu na svim segmentima (aplikacijska sigurnost, mrežna sigurnost, lokalna sigurnost);

• Implementirati tehnološki proces i rješenje za nadzor rada svih mrežnih uređaja, analiza opterećenosti mreže, linkova na mreži, smetnji, SNMP i dr. te integracija na centralni tehnički nadzor privatne zaštite, odnosno softversko PSIM rješenje koje integrira sustave različitih proizvođača u jedinstveno integracijsko sigurnosno rješenje za upravljanje sustavima tehničke zaštite.

Implementacijom gore navedenih preporuka korisnik osigurava cjelovito i sigurno tehnološko rješenje kojim umanjuje rizike iz područja informacijske i kibernetičke sigurnosti sustava tehničke zaštite, a samim time potvrđuje da mu je kvaliteta visoke razine sigurnosti cijelog sustava iznad osnovnog zadovoljavanja funkcionalnosti tehnološkog procesa cjenovno povoljnijim uređajima upitne ili niže razine kvalitete.

Marko Sikirica, Tehnozavod Marušić